Українські компанії сьогодні зіштовхуються з новим типом загрози — такою невидимою, що звичний антивірус навіть не розуміє, що перед ним атака. CERT-UA у своїх останніх звітах фіксує: російські угруповання масово переходять на тактику living off the land (LotL), і це змінює правила гри.

Що таке атаки Living off the Land і чому вони небезпечні?

Хакери більше не приносять у систему “віруси ззовні”. Вони діють значно хитріше: використовують законні інструменти самої операційної системи — ті, що є на кожному сервері та кожному корпоративному ноутбуці.

Наприклад:

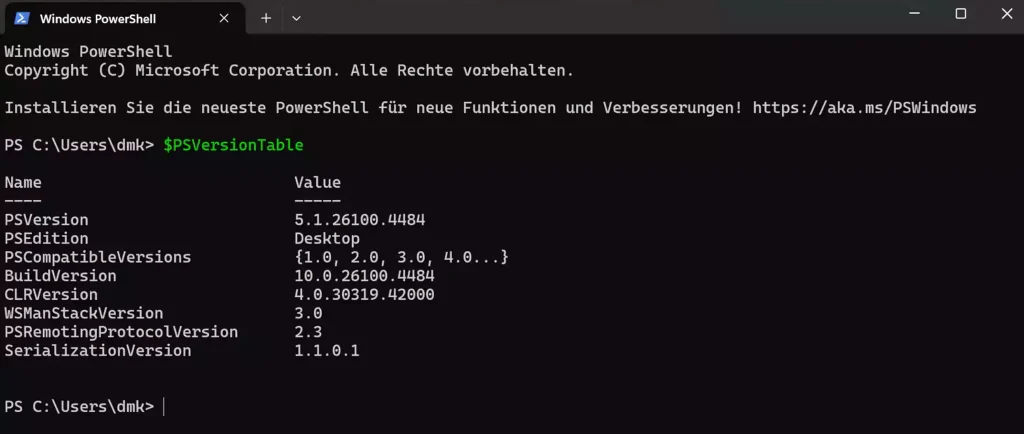

- PowerShell — стандартний інструмент для адміністраторів.

- Chisel чи plink — цілком легальні утиліти для тунелювання трафіку.

- Вбудовані компоненти Windows (WMI, rundll32, certutil) — теж абсолютно “законні”.

І якщо хакер запускає PowerShell — антивірус не реагує. Бо PowerShell — це не вірус, а системна утиліта.

Проблема в тому, що цей PowerShell починає виконувати дії, які звичайний адміністратор ніколи б не робив.

CERT-UA чітко вказує: російські групи створюють у системах приховані тунелі, підміняють облікові дані, проводять збір інформації — і все це під виглядом “звичайної роботи сервера”.

Чому антивірус цього не бачить?

Традиційний AV працює за принципом: “бачу підозрілий файл — блокую”. Але у LotL-атаках немає файлів, немає троянів, немає шкідливих .exe.

Є лише:

- стандартні утиліти,

- системні процеси,

- законні команди.

Для антивіруса це виглядає нормально: «PowerShell працює? Звісно, це ж Windows».

Саме тому класичний AV не просто програє — він сліпий у цій моделі.

Що тоді працює? Поточний тренд: поведінкові системи захисту

Сучасні системи захисту (EDR/XDR) дивляться не на файли — вони дивляться на поведінку.

Умовно кажучи, для них важливо не те, що PowerShell запустився, а хто, коли і з якого процесу його запустив.

Приклад: EDR знає, що веб-сервер (наприклад, IIS) НІКОЛИ не повинен запускати PowerShell. Тому якщо такий ланцюжок виникає — це не просто “дивно”, це майже точно атака.

Системи нового покоління відслідковують:

- підозрілі послідовності команд,

- нетипові для ролі сервера процеси,

- створення тунелів,

- збір облікових даних,

- зміни прав доступу.

І в таких сценаріях вони реагують майже миттєво.

Українській інфраструктурі потрібен новий рівень кіберзахисту

В умовах війни ми вже зрозуміли, що атаки не завжди виглядають як атаки. LotL — це не “хакер з флешкою”, а невидимий процес, який тихо, по-адміністраторськи робить свою справу.

Український бізнес має перейти на:

- постійний моніторинг поведінки систем,

- контроль ланцюжків процесів,

- zero trust до будь-якої дії у мережі,

- EDR/XDR-рішення, здатні бачити контекст,

- реакцію на аномалії, а не на файли.

Така модель не просто тренд — це вимога реальності, яку нам диктує війна.

Отже

Сьогодні хакери маскуються під легітимних адміністраторів. Вони заходять не через двері — вони вже всередині будинку і користуються вашими ж інструментами.

Питання не в тому, чи впорається антивірус (він не впорається). Питання в тому, чи здатна ваша система розпізнати “ненормальну нормальність”.

Бо саме там сьогодні і проходить лінія фронту кіберзахисту.